Mit AirDrop von Apple werden die persönlichen Daten der Benutzer weitergegeben, und sie können nicht viel dagegen tun

AirDrop, die Funktion, mit der Mac- und iPhone-Benutzer Dateien drahtlos zwischen Geräten übertragen können, erschreckt die E-Mails und Telefonnummern der Benutzer, und es gibt nicht viel, was jemand tun kann, um sie zu stoppen.

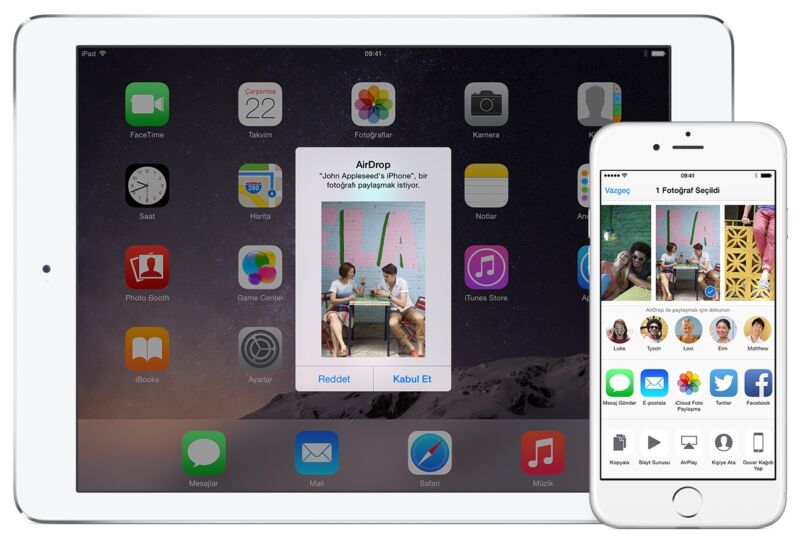

AirDrop verwendet Wi-Fi und Bluetooth Low Energy, um direkte Verbindungen mit Geräten in der Nähe herzustellen, damit diese Bilder, Dokumente und andere Dinge von einem iOS- oder MacOS-Gerät auf ein anderes übertragen können. In einem Modus können nur Kontakte verbunden werden, in einem zweiten kann jeder eine Verbindung herstellen, und im letzten Modus wird keine Verbindung hergestellt.

Eine Frage von Millisekunden

Um zu bestimmen, ob das Gerät eines potenziellen Absenders eine Verbindung zu anderen Geräten in der Nähe herstellen soll, sendet AirDrop Bluetooth-Werbung, die einen teilweisen kryptografischen Hash der Telefonnummer und E-Mail-Adresse des Absenders enthält. Wenn einer der abgeschnittenen Hashes mit einer Telefonnummer oder E-Mail-Adresse im Adressbuch des empfangenden Geräts übereinstimmt oder wenn das Gerät für den Empfang von allen Geräten konfiguriert ist, führen beide Geräte einen Handshake zur gegenseitigen Authentifizierung über WLAN durch. Geräte tauschen vollständige SHA-256-Hashes der Telefonnummern und E-Mail-Adressen der Eigentümer aus.

Hashes können natürlich nicht wieder in den Klartext konvertiert werden, der sie generiert hat, aber je nach Entropie oder Zufälligkeit des Klartextes ist es oft möglich, sie zu verstehen. Hacker tun dies, indem sie einen “Brute-Force-Angriff” ausführen, der eine große Anzahl von Vermutungen aufwirft und auf denjenigen wartet, der den gesuchten Hash generiert. Je weniger Entropie im Klartext vorhanden ist, desto einfacher ist es zu erraten oder zu knacken, da es weniger mögliche Kandidaten gibt, die ein Angreifer versuchen kann.

Die Entropie in einer Telefonnummer ist so gering, dass dieser Cracking-Prozess trivial ist, da die Suche nach einem Hash in einer vorberechneten Datenbank, die die Ergebnisse aller möglichen Telefonnummern der Welt enthält, Millisekunden dauert. Während viele E-Mail-Adressen mehr Entropie aufweisen, können sie auch mithilfe der Milliarden von E-Mail-Adressen gehackt werden, die in den letzten 20 Jahren bei Datenbankverletzungen aufgetreten sind.

“Dies ist eine wichtige Entdeckung, da Angreifer dadurch einige eher persönliche Informationen von Apple-Benutzern erhalten können, die wiederum für Spear-Phishing-Angriffe, Betrug usw. missbraucht oder einfach verkauft werden können”, sagte Christian Weinert, einer der Forscher . an der Deutschen Technischen Universität in Darmstadt, die die Schwachstellen gefunden hat. “Wer möchte nicht direkt eine Nachricht an Donald Trump auf WhatsApp senden? Alles, was Angreifer benötigen, ist ein Wi-Fi-fähiges Gerät in der Nähe ihres Opfers.”

Senderleck gegen Empfängerleck

In Eins Papier- Weinert und Forscher des SEEMOO-Labors der TU Darmstadt, die im August auf dem USENIX-Sicherheitssymposium vorgestellt wurden, entwickelten zwei Möglichkeiten, um Schwachstellen auszunutzen.

Die einfachste und leistungsstärkste Methode besteht darin, dass ein Angreifer einfach nach Erkennungsanforderungen sucht, die von anderen Geräten in der Nähe gesendet werden. Da das Gerät des Absenders immer seine eigene Hash-Telefonnummer und E-Mail-Adresse anzeigt, wenn nach verfügbaren AirDrop-Empfängern gesucht wird, muss der Angreifer nur auf das Öffnen von Macs in der Nähe warten Menü teilen oder in der Nähe von iOS-Geräten, um die zu öffnen Aktienblatt. Der Angreifer muss nicht über die Telefonnummer, E-Mail-Adresse oder andere Vorkenntnisse des Ziels verfügen.

Eine zweite Methode funktioniert weitgehend umgekehrt. Ein Angreifer kann ein Freigabemenü oder ein Freigabeblatt öffnen und prüfen, ob Geräte in der Nähe mit ihren eigenen Hash-Details antworten. Diese Technik ist nicht so leistungsfähig wie die erste, da sie nur funktioniert, wenn die Telefonnummer oder E-Mail-Adresse des Angreifers bereits im Adressbuch des Empfängers enthalten ist.

Trotzdem kann der Angriff nützlich sein, wenn der Angreifer jemand ist, dessen Telefonnummer oder E-Mail-Adresse vielen Menschen bekannt ist. Ein Manager könnte damit beispielsweise die Telefonnummer oder E-Mail-Adresse eines Mitarbeiters abrufen, dessen Manager-Kontaktinformationen in seinen Adressbüchern gespeichert sind.

In einer E-Mail schrieb Weinert:

Was wir als “Absenderleck” bezeichnen (dh jemand, der eine Datei freigeben möchte, verliert seine gehashten Kontaktdaten), könnte ausgenutzt werden, indem “Bugs” (kleine Wi-Fi-fähige Geräte) an öffentlichen Hotspots oder anderen interessanten Orten gepflanzt werden.

Angenommen, Sie pflanzen einen solchen Fehler in einem Konferenzsaal oder einer Veranstaltung, in der sich Politiker, Prominente oder andere “VIPs” versammeln (z. B. die Oscars). Sobald einer von ihnen den Freigabe-Shutter auf einem Apple-Gerät öffnet, können Sie mindestens die private Handynummer abrufen.

Aus der Sicht eines Journalisten ein Szenario für das, was wir als „Empfängerleck“ bezeichnen: Nehmen wir an, Sie waren in E-Mail-Kontakt mit einer Berühmtheit, um über eine Geschichte zu berichten. Falls der Promi deshalb Ihre E-Mail-Adresse gespeichert hat, können Sie leicht seine private Handynummer erhalten, wenn Sie in der Nähe sind (zum Beispiel während eines Interviews). In diesem Fall die Berühmtheit [does] Sie müssen nicht einmal den Share-Shutter öffnen oder das Gerät anderweitig berühren!

Zwei Jahre Schweigen von Apple

Die Forscher gaben an, Apple im Mai 2019 privat über ihre Ergebnisse informiert zu haben. Eineinhalb Jahre später präsentierten sie Apple “PrivateDrop”, einen überarbeiteten AirDrop, den sie entwickelt haben und der verwendet private KreuzungEine kryptografische Technik, mit der zwei Parteien einen Kontakterkennungsprozess durchführen können, ohne anfällige Hashes offenzulegen. Die Implementierung von PrivateDrop ist öffentlich verfügbar unter GitHub.

“Unsere Prototyp-Implementierung von PrivateDrop unter iOS / macOS zeigt, dass unser datenschutzfreundlicher Ansatz der gegenseitigen Authentifizierung effektiv genug ist, um die beispielhafte Benutzererfahrung von AirDrop mit einer Authentifizierungszeit von weit unter einer Sekunde zu bewahren”, schreiben die Forscher in einem Veröffentlichen Zusammenfassung ihrer Arbeit.

Ab dieser Woche muss Apple noch sagen, ob es beabsichtigt, PrivateDrop einzuführen oder das Leck auf andere Weise zu beheben. Apple-Vertreter antworteten nicht auf eine E-Mail, in der sie um einen Kommentar zu diesem Beitrag gebeten wurden.

Dies bedeutet, dass jedes Mal, wenn jemand ein Freigabefenster unter macOS oder iOS öffnet, Hashes verloren gehen, die mindestens seine Telefonnummern und möglicherweise seine E-Mail-Adressen offenlegen. In einigen Fällen kann es ausreichen, nur AirDrop einzuschalten, um diese Details offenzulegen.

Weinert sagte, dass die einzige Möglichkeit, das Leck zu verhindern, derzeit darin besteht, die AirDrop-Erkennung im Systemeinstellungsmenü auf “Niemand” zu setzen und das Freigabefenster nicht zu öffnen. Wenn Sie AirDrop zu Hause oder in anderen vertrauten Umgebungen verwenden, kann dieser Ratschlag übertrieben sein. Dies kann sinnvoller sein, wenn Sie einen Computer auf einer Konferenz oder einem anderen öffentlichen Ort verwenden.

Total Student. Web-Guru. Kaffee-Enthusiast. Leser. Nicht entschuldigender Organisator. Bieranwalt.”