OnePlus Nord 2 hat eine Schwachstelle, die Root-Shell-Zugriff innerhalb von Minuten auf einem gesperrten Bootloader gewährt, ohne Daten zu löschen

Viele von uns hier bei XDA-Developers haben zum ersten Mal angefangen, Foren zu durchsuchen, als wir nach suchten rooten Sie unsere Android-Geräte. Damals verließen sich die Leute oft auf „One-Click-Root“-Methoden: Anwendungen oder Skripte, die Nutzlasten enthielten, die auf bekannte Sicherheitslücken zur Erhöhung von Berechtigungen von vorhandener Firmware abzielten, um Root-Zugriff zu erhalten. Mit Verbesserungen und Änderungen an Verschlüsselung, Berechtigungen und Datenschutzverwaltung sind moderne Android-Geräte relativ immun gegen diese Angriffsvektoren, aber es wird immer Platz dafür geben Ausbeutung und Schwachstellen.

OnePlus mag seinen Namen unter den Top-Android-OEMs gefestigt haben, aber seine Telefone sind es Kein Fremder Zu Sicherheitsausfälle. Diesmal hat das Unternehmen eine ziemlich interessante (sprich: beunruhigende) Schwachstelle auf der Seite gelassen, die nicht gepatcht wurde OnePlus Nord 2 seit seiner Veröffentlichung. Obwohl das Ausnutzen der Sicherheitsanfälligkeit einen physischen Zugriff auf das Gerät erfordert, kann der Angreifer effektiv Holen Sie sich eine uneingeschränkte Root-Shell, bevor der Benutzer überhaupt seine Anmeldeinformationen eingeben kann. Insbesondere die neue Version North Pac-Man Edition 2 ist ebenfalls betroffen.

Hintergrund

Wenn man heutzutage über Root-Zugriff auf einem Android-Smartphone spricht, denkt man normalerweise an Patchen Sie das Stock-Boot-Image mit Magisk zuerst und dann das korrigierte Image auf das Zielgerät flashen, nachdem der Bootloader entsperrt wurde. Auf diese Weise kann der Endbenutzer über eine Verwaltungsanwendung überwachten Zugriff auf die Binärdatei „su“ haben. Einige andere experimentelle Ansätze existieren, aber sie kombinieren selten so viele traditionelle Verwendungen.

Was die Vorproduktion angeht, ist die Handlung jedoch völlig anders. Beim Vorbereiten der Firmware für ein Gerät sollten Ingenieure verschiedene Protokollierungseinstellungen aktivieren, einschließlich des Root-Zugriffs. Auch auf a Benutzerdebug bauen, läuft der Android Debug Bridge-Daemon (adbd) als Root, sodass man zu Debugging-Zwecken privilegierten Zugriff auf die Shell haben kann. Wenn die Firmware versandbereit ist, sollten alle diese Debugging-Einstellungen vor der Bereitstellung deaktiviert werden.

Aber was ist, wenn Sie es vergessen? Wir werden sehen, als Beamter SauerstoffOS die Versionen für das OnePlus Nord 2 kommen mit einem solchen Defekt.

OnePlus Nord 2 – Root-Shell-Sicherheitslücke

Einige OEMs wie Samsung bieten Sideloading-Update-Pakete bei ihrem Lagerabruf auf Einzelhandelsgeräten an. In diesem Fall ist die adbd binary wird beim Sideloading mit erheblich erhöhten Rechten ausgeführt, wird jedoch beendet, sobald der Aktualisierungsvorgang abgeschlossen ist. Abgesehen davon gibt es keine ADB autorisierten Zugriff in einer vom OEM bereitgestellten Wiederherstellungsumgebung.

OnePlus erlaubt es Benutzern nicht mehr, ein Update-ZIP-Paket über seinen Bestandsabruf über ADB-Sideloading zu flashen. Unter der Annahme, dass alles andere wie gewünscht konfiguriert ist, sollte die Wiederherstellungsumgebung für ein Standard-OnePlus-Gerät vor Angreifern sicher sein, die jede Art von Nutzlast mithilfe von ADB bereitstellen. Beim OnePlus Nord 2 läuft leider nicht alles nach Plan.

Wie sich herausstellt, Jeder kann eine Android-Debugging-Shell mit Root-Rechten in der OnePlus Nord 2-Wiederherstellungsumgebung erstellen. Eine der kritischen Debugging-Einstellungen hat anscheinend ihren Weg in die Produktionsversionen gefunden, was zu diesem Problem geführt hat.

Den Fehler des OnePlus Nord 2 ausnutzen

Alles, was Sie tun müssen, ist das OnePlus Nord 2 im Wiederherstellungsmodus neu zu starten. Ein Angreifer kann das Gerät mit einer einfachen Kombination von Hardwaretasten in den Wiederherstellungsmodus zwingen. Tatsächlich ist es nicht erforderlich, auf das eigentliche Wiederherstellungsmenü zuzugreifen, da der anfällige Abschnitt davor liegt. Kredit geht an hochrangiges Mitglied von XDA AndroPlus zum hinweisen die Existenz dieses Fehlers reicht bis Oktober 2021 zurück.

- Wenn das Telefon ausgeschaltet ist, drücken Sie gleichzeitig die Lautstärke- und die Ein-/Aus-Taste, bis Sie das OnePlus-Logo mit einem winzigen „WIEDERHERSTELLUNGSMODUS“ -Banner in der unteren linken Ecke des Bildschirms sehen.

- Dann sollten Sie den Bildschirm zur Sprachauswahl sehen. Sie müssen nicht weitermachen, da wir den ADB-Zugriff direkt von hier aus initiieren können.

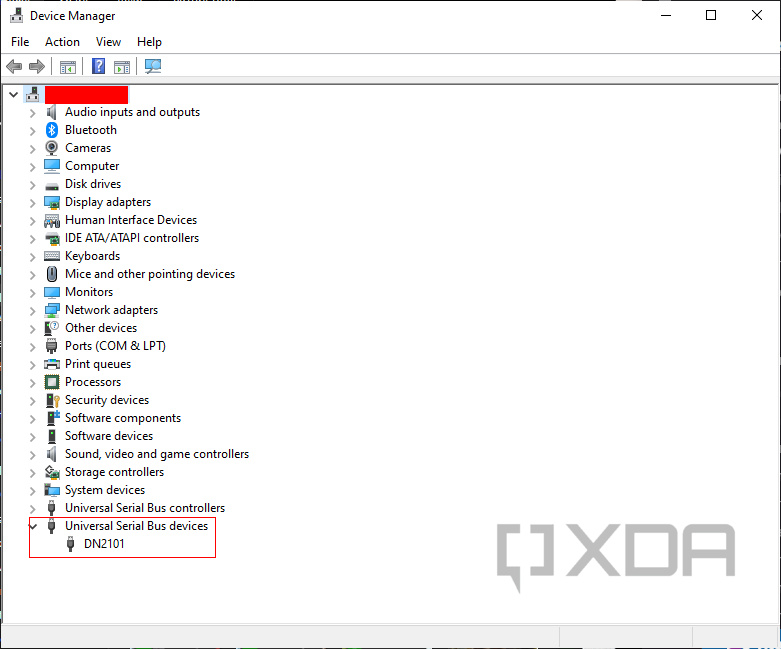

- Verbinden Sie nun das Telefon über das USB-Kabel mit einem PC (oder Mac). Wenn Sie Windows verwenden, wird möglicherweise eine neue Android-USB-Debugging-Schnittstelle im Geräte-Manager angezeigt. Möglicherweise müssen Sie auch a Android USB-Treiber bevor Windows das neue Gerät erkennen kann. Linux- und macOS-Benutzer hingegen können die

lsusbBefehl, um das Vorhandensein der neuen Hardwareschnittstelle zu erkennen. - Da Sie bereits die neueste Version von ADB und Fastboot auf Ihrem PC / Mac installierten Dienstprogrammen, starten Sie eine Eingabeaufforderung / PowerShell / Terminal-Instanz und führen Sie den folgenden Befehl aus:

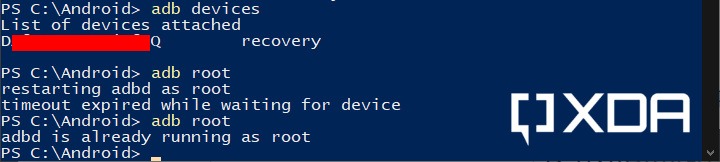

adb devicesEs sollte den Nord 2 im Wiederherstellungsmodus auflisten. Dies ist auch besonders interessant, da die standardmäßige ADB-Autorisierungsabfrage hier nicht benötigt wird. Möglicherweise erhalten Sie einen Fehler „Nicht autorisiertes Gerät“, aber das Löschen der vorhandenen ADB-RSA-Schlüsseldatenbank vom Host-PC und das Neustarten des ADB-Servers sollte es Ihnen schließlich ermöglichen, dies zuzulassen.

- Jetzt erziehen

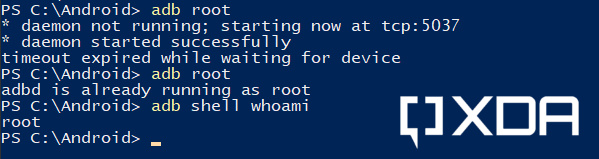

adbdals root ausführen:adb rootDieser Befehl kann lange dauern und Sie erhalten wahrscheinlich einen Timeout-Fehler. Trotzdem jetzt

adbdsollte als root ausgeführt werden. - Überprüfen Sie abschließend die Shell-Berechtigungsebene mit dem folgenden Befehl:

adb shell whoami

Das Ausmaß des Fehlers

Der mögliche Missbrauch dieser Sicherheitslücke ist erschreckend. Mit einem erfolgreichen Angriff auf das OnePlus Nord 2 kann ein Angreifer alle Partitionen auf dem Gerät leeren. Daher ist die gesamte Datenpartition, einschließlich der Dateien, die in privaten Datenverzeichnissen gespeichert sind, auf die Anwendungen im Allgemeinen nicht zugreifen können, für Angreifer zugänglich. Falls die Datenpartition verschlüsselt ist (weil der Benutzer eine PIN oder ein Passwort festgelegt hat), kann der Dump dennoch für die forensische Analyse nützlich sein.

Nicht nur das, Sie können eine ausführbare Datei auf /data/local/tmp und führen Sie es von dort aus. Dies ist ein klassischer Angriffsvektor, der nützlich sein kann, um einen anderen Exploit zu verketten. Darüber hinaus, wie Sie jetzt die . nennen können setprop Dienstprogramm als root verwenden, um verschiedene Prop-Werte zu ändern, können Sie technisch einige der OEM-spezifischen privilegierten Variablen kapern. Selbst wenn Sie die Entwickleroptionen nicht freigeschaltet haben, werden Sie vom Telefon nach dem Aufrufen von ADB während der Wiederherstellung und dem Neustart in der Standard-Android-Umgebung automatisch um Zugriff auf das USB-Debugging gebeten nur auf den einzelnen Wiederherstellungsabschnitt beschränkt.

Beachten Sie, dass Sie APK-Dateien nicht mit ADB in der Wiederherstellungsumgebung installieren können, da das Dienstprogramm Package Manager dort nicht zugänglich ist.

Wie können Sie überprüfen, ob Ihr OnePlus Nord 2 betroffen ist? (Hinweis: es ist)

Wie bereits erwähnt, können Sie diese Schwachstelle sowohl in der regulären als auch in der speziellen Pac-Man-Edition des OnePlus Nord 2 ausnutzen. Kurz gesagt, wenn Sie eine Root-Shell eingeben (Sie wissen, wann sich das Shell-Symbol ändert von $ Zu #), dann wissen Sie, dass der Fehler vorliegt.

Wir haben es geschafft, Root-Shell-Zugriff auf die neueste indische und europäische öffentliche Firmware OxygenOS für das Gerät, was bedeutet jedes OnePlus Nord 2-Gerät ist anfällig zum Zeitpunkt des Schreibens dieses Artikels.

Und danach?

Wir werden dieser Angelegenheit nachgehen, sobald weitere Informationen vorliegen. OnePlus hat dazu folgende Stellungnahme abgegeben:

„Wir nehmen Datenschutz und Sicherheit sehr ernst. Wir priorisieren dieses Problem und werden ein Update veröffentlichen, sobald wir weitere Informationen haben.„

Obwohl dies alles beängstigend klingt, denken Sie daran, dass ein Angreifer immer noch physisch auf das Telefon zugreifen muss, um Zugriff auf die Root-Shell zu erhalten. Bis OnePlus ein Update veröffentlicht, das die Schwachstelle behebt, versuchen Sie, Ihr OnePlus Nord 2 von Fremden fernzuhalten. Obwohl uns keine böswilligen Anwendungsfälle begegnet sind, kann eine solche Möglichkeit nicht ausgeschlossen werden, da die Schwachstelle nun seit mindestens 2 Monaten in der freien Wildbahn ist.

Total Student. Web-Guru. Kaffee-Enthusiast. Leser. Nicht entschuldigender Organisator. Bieranwalt.“